Mit dem Emsisoft Notfall-Kit können Sie – oder wir für Sie – schnell und zuverlässig Viren und Mallware beseitigen. Das Notfall-Paket eignet sich als wirksames Werkzeug, um Ihren verseuchten PC wieder zu beleben. Haben Viren und Co Ihren PC übernommen, ist schnelle Hilfe angesagt. Schalten Sie uns ein, wenn Sie feststellen, dass sich Ihr Computer […]

Betrug und Erpressung per Internet Ranso...

Die erste Ransomware in JavaScript: Ransom32 In Sicherheitswissen by Fabian on January 1, 2016 | Русский, Italiano, Français, English, Deutsch Software as a service (Software als Dienstleistung) – kurz SaaS – ist ein relativ neues Geschäftsmodell, dem sich viele Softwareanbieter heutzutage mit großem Erfolg bedienen. Daher dürfte es nicht überraschen, dass Malware-Programmierer und andere digitale Strauchdiebe das Modell auch für ihre gemeinen Zwecke einsetzen […]

Möchten Sie Ihr Kind im Internet sicher

In Sicherheitswissen by Jochen on September 23, 2015 | Français, English, Deutsch Es ist wahrer Albtraum: Ihr Kind sitzt am Esszimmertisch oder im Wohnzimmer und ist unbekannten Bedrohungen ausgesetzt. In Ihrem Kopf kreisen die Gedanken darum, was sich es sich da ansieht. Lädt es nicht jugendfreie Dinge herunter oder plant es ein Treffen mit einem vermeintlichen Sexualstraftäter? Und vor allem: sollte Ihr […]

Angebliche „Schnüffel-Updates“ für Windo

Wir möchten auf einen Beitrag des Heise-Verlags hinweisen: Nachdem Windows 10 für seine Datensammelei teils hart kritisiert wird, bringen einige Updates nun auch Windows 7 und 8.1 als Schnüffel-Software in Verruf. Schaut man sich die Updates genauer an, bleibt von den Vorwürfen aber nicht viel übrig. Lesen Sie weiter: http://www.heise.de/newsticker/meldung/Angebliche-Schnueffel-Updates-fuer-Windows-7-und-8-1-2792343.html Haben Sie Beratungsbedarf? Wenden […]

Was haben Überwachungsunternehmen mit An

Emsisoft Antimalware informiert Anwender Was haben Überwachungsunternehmen mit Anti-Malware-Produkten zu tun? Von staatlich gesponserten Hackern veröffentlichte Dateien zeigen, an welchem Schutz ihre Trojaner scheitern In Sicherheitswissen by Jochen on July 27, 2015 | Français, English, Deutsch Üblicherweise testen Anbieter von Anti-Malware-Lösungen ihre Produkte im Labor zur Untermauerung ihrer Glaubwürdigkeit. Im Rahmen der kürzlich veröffentlichten Enthüllungen […]

Igel Thin Client als Lync-2013-Endgerät

Igel Thin Client als Lync-2013-Endgerät Dazu schreibt die Computerwoche am 15.07.2015 | von Andrej Radonic (Autor) : Zitat: „Thin Client Hersteller Igel bringt mit dem UD6 getauften Endgerät sein neues Flaggschiff auf den Markt. Mit kraftvoller Hardware soll es auch Aufgaben meistern, die bislang vollwertigen PC-Desktops vorbehalten waren – etwa CAD, Full-HD Videos und Unified Communications. Thin Clients sind im […]

Der schnellste portable Dual-Engine Malw...

Neu: Emsisoft Emergency Kit 10 – der schnellste portable Dual-Engine Malware-Entferner! In Emsisoft News by Jochen on June 17, 2015 | Русский, Italiano, Français, English, Deutsch Mit Stolz kündigen wir die Veröffentlichung der neuen Version 10 von Emsisoft Emergency Kit, dem ultimativen Tool zur Malware-Entfernung, an. Das kostenlose Tool ist die beste Wahl als Scanner […]

Schutz für Ihre Dateien, aber auf Kosten

Antivirensoftware: Schutz für Ihre Dateien, aber auf Kosten Ihrer Privatsphäre? In Emsisoft Lab, Emsisoft News, Sicherheitswissen by Jochen on June 26, 2015 | Français, English, Deutsch Unter “Datenschutz” versteht man die Fähigkeit einer Person oder einer Gruppe, sich selbst oder Informationen über sich selbst abzuschirmen und sich so selektiv auszudrücken.[Wikipedia] Wir möchten etwas klarstellen: Datenschutz […]

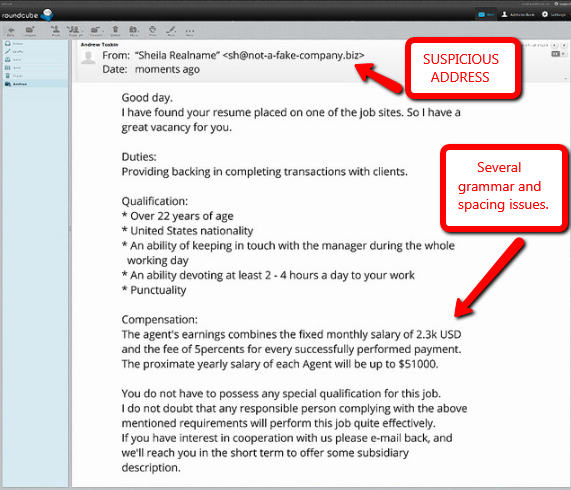

Kennen Sie den Unterschied zwischen eine...

Kennen Sie den Unterschied zwischen einer sicheren und einer betrügerischen E-Mail? In Sicherheitswissen by Jochen on April 30, 2015 | Français, English, Deutsch Mehr als eine Milliarde Personen senden und empfangen täglich E-Mails. Davon werden jeden Tag 8.000 Personen von betrügerischen E-Mails heimgesucht, und insgesamt vier Millionen Personen werden jährlich Opfer von E-Mail-Betrügereien. Dabei ist […]

So verwenden Sie Facebook sicher

Vermeiden die Top 5 Betrügereien Holen Sie sich den EMSI-Soft-Schutz bei Nicos-EDV-Dienst: hier EMSISOFT bekommen Emsi Software News 53% der Betrugsversuche nutzen Social-Media-Netzwerke Mit über einer Milliarde Nutzern ist Facebook zu einem beliebten Ziel für Betrug in der Online-Welt geworden. Während bestimmte Abzocken lange unverändert erfolgreich sind, denken sich Betrüger gelegentlich auch neue Tricks aus, um […]